如何设置无线密码可以防蹭网(无线密码如何防范蹭网)

估计所有的宽带用户最烦的一件事就是有人蹭你家网络。iN是不是说到大家心坎里面去了?

大家都有一个心态,就是明明是自己真金白银花了钱购买的宽带带宽,凭什么让那些阿猫阿狗非得来蹭自己的网络呢?

凭心而论,一般的WiFi蹭网的行为还真的是不会对家里带宽造成太大的影响,由于层层的墙面阻隔,蹭网人的信号并不会特别好,以至于即便是蹭到了,也就是可怜的几百K的带宽。

但这件事其实是关系到了信息的安全。尤其是很多有NAS的用户,一些很私密的数据都存储在自己的NAS上,而NAS又对自己家的网络不设防。别人如果通过蹭网的行为获得了自己家的IP地址你的隐私也就真的不保了。不仅仅是你的计算机内的文件、NAS上的照片和录像,甚至有可能你家摄像头都会被外界的有心人来控制。

所以说,iN是对这种事情深恶痛绝的。那么今天就说几个方法防止蹭网:

最简单的方式就是不要用类似于12345678这样的密码作为你的WiFi SSID密码,这样的话很多人是可以直接猜测出来的。

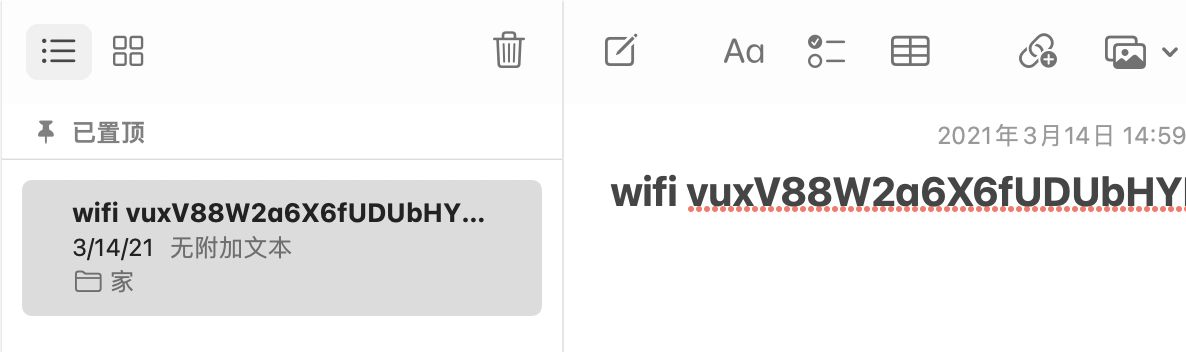

您的密码一定要足够复杂和足够安全。看一下iN的家里RiHome这个SSID的密码是这样设置的:

当然了能给大家展示出来,是因HY后面还是有很长的一段字符。记得住吗?真的是记不住,这个密码被iN放在了自己的备忘录里面。备忘录丢了数据也没什么问题,这段字符是根据“有花堪折直须折,莫待无花空折枝”这两句话在特定的算法生成的。只要iN还记得这句人生至理名言,这段密码就可以随时恢复出来。

密码有大些小写字母和数字组成,之间不需要有太多的关联性。如果你不能用程序来生成密码,也可以用自己喜欢的诗词来做密码,例如“举杯邀明月,对影成三人”,你就可以写成“JB1myDyC3r”,看得出规则吗?都是拼音的首字母、句子第一个字用大写字母、谐音的汉字改成阿拉伯数字、数字前的字母转换大小写规则。用这种方法你也可以自己生成一个只有自己记得住的密码。

做好这一步,很多基于猜测的WiFi密码破解就会失效,甚至很难利用专业的WiFi破解工具的密码字典来破解。

当然你依旧不是高枕无忧的,还有很多恶心的东西等着你呢!

不得不所说有很多APP是极其不道德的,例如WiFi万能钥匙。

相信很多人在自己的手机里面安装这个APP用来应急(其实就憋着坏心眼去蹭人家的网络)。这种APP本身是不应该存在的一种类型,可以说是严重违背程序员的道德。当然,这只是iN的一面之词和个人观点,并不代表大众认知。

iN觉得道理是这样的,一旦装有这种APP的手机接入过你家的WiFi,那么你家的WiFi密码就会被这类软件收集起来,发送到他们的服务器上。当另外有人想蹭网的时候就可以快速的检索出你家的WiFi密码。这和将自己家密码贴在楼下的电线杆子上没啥区别。

有的人会觉得自己隐藏了SSID的广播就可以免于这类的应用的入侵,其实:

这类应用往往还带有坐标信息,即便是你隐藏了WiFi SSID,它们也会在特定的地理坐标范围内帮助蹭网的人不断的试探这个地理坐标曾经出现过的SSID。

所以想让自己家的网络安全,就尽量别去用这类的软件,这并不是什么分享精神,而是愚蠢的自伤行为。

当然了,你看到这篇文章可以关注自己不安装这样的软件,说服媳妇不安装这样的软件……但很难让来你家做客的三姨不装这个软件吧?也不能让你媳妇闺蜜到家里来的时候不用WiFi吧?你绝对难以防范有人手机里面有意或无意地安装进去的恶意软件。

所以需要勤快一点:

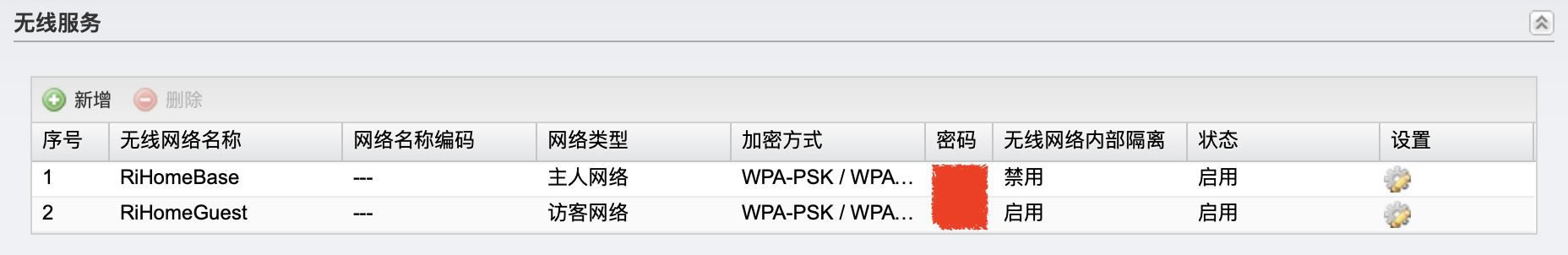

大部分AP接入点都可以有多个SSID的设置。

你可以制作一个客人网络,例如iN的这个AP上面就有一个主人网络和客人网络。不过这个AP本身并不会直接访问到iN家里的网络系统中的任何设备,完全通过Vlan设置到了一个隔离状态。

你也可以这样做,在家里来了客人的时候,将这个Guest的SSID告知客人,并且把密码告诉他们。哪里勤快呢?当客人离开的时候,立刻更换Guest SSID的接入密码。

这就基本上保证了,即便是客人的手机里面安装了恶意的WiFi密码收集软件,也会只在客人在的一小段时间内有效。并不是一个长时间可以登录你家网络的密码。

所以说勤换这个密码有助于保证自身安全。

做好这一步,你家密码被泄露出去的风险就降低了很多,至少不会因为有的人的手机里有恶意软件造成你家的网络门户大开。

当然你依旧不是高枕无忧的,还有很多恶心的东西等着你呢!

有一种网络破解设备叫做WiFi破解卡。

这些东西本身并不是规范的WiFi设备,是通过改装和屏蔽正规WiFi设备上的某些IC引脚绕过WiFi传输的安全规范的一类设备。透过一些特定的软件可以抓包和嗅探。

软件咱们就不说是什么了,名字我也给涂红了,研究这些东西不是什么好事情。

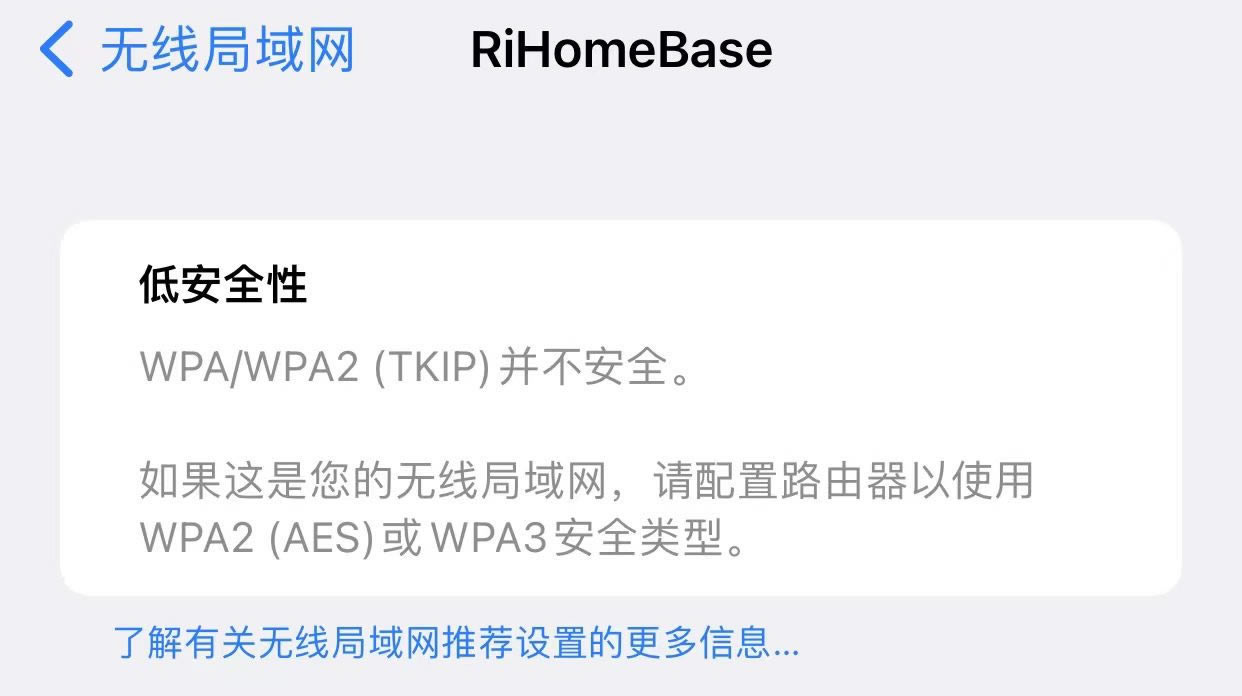

但是他可以在一定时间通过抓包和计算密钥获得你的SSID密码进入你家网络。通常现在的Wifi破解设备会对运行中的WPA/WPA2(TKIP)网络进行破解,这个标准已经是不安全的了。

例如iN的客用设备就是一个低安全性的AP,随时可以被破解,为啥用这个,过一会说。

iN自己现在在用的是WPA2(AES)的安全通讯方法,目前没有太大的被破解的可能性,但技术这件事很难保证日后不会被破解,这时候家庭网络的审计就相当重要了。

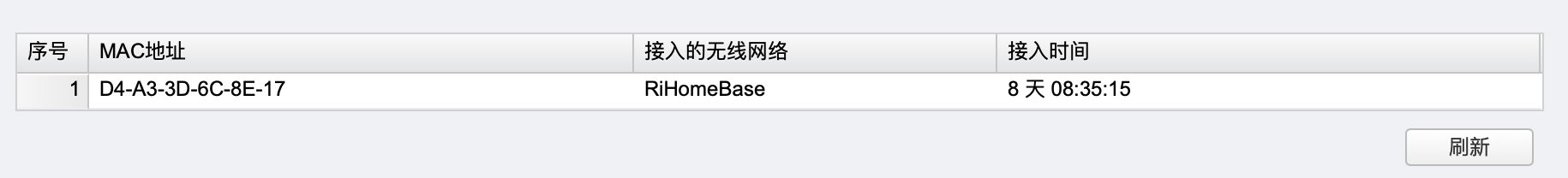

你真的得时不时的查一下WiFi设备的接入记录,看一下有哪些MAC地址并不是自己的。

例如:

还记得前阵子iN说自己的打印机送人的事情吗?iN的一个高中同学过来找iN用了一下家里的无线网络,这个MAC地址是他的手机。你得清楚有哪些设备接入过你家的网络。如果网络中出现了你认知之外的设备,别犹豫先屏蔽掉再说。

同时真正的主要WiFi AP本身就是有就是有审计功能的。每一个连接在主要WiFi AP上的设备都有一个独立的标识:

通过这种方式你也可以更清晰地看到到底有哪些设备是在自己家的网络中。

同时也可以发现一些“难以知道”是谁的试探性行为:

例如4月28日这天,就有人在尝试接入iN的AP,触发了AP的自动屏蔽功能。

所以说,你给家里的所有的MAC地址“记账”是一个很重要的安全措施。

做好这一步,你就可以从很多网络记录的蛛丝马迹中看到你的网络到底是不是被非授权的访问过,这就是审计的功效。

当然你依旧不是高枕无忧的,还有很多恶心的东西等着你呢!

原因是上面的三点你都做到了,你还会有很大的可能性被蹭网,而且这种蹭网行为还是有极大针对性的。那种试试密码登不进去就算了的人和处心积虑想登入你的网络的人给你带来的伤害是完全不是一个级别的。

而到这个层次的破防并不是技术问题,而是你懒。你懒得频繁的因为客人来了用过网络就去改密码,你也懒得定期的去审计家庭网络中出现的MAC地址并做好台账,你还会懒得去注意你的网络变动,这些都是人所带来的漏洞。当然了很好理解,你家并不是一个安全级别很高的企业,你也不是一个专职为家里网络安全而设立的网络管理员。

人嘛都有放松的时候。

现在说前面的,为啥iN会用一个WPA/WPA2(TKIP)的AP给客人用?这个东西一直扔在储物柜里面。

上面落的土也很厚了,根本就不是一个重点要管理的设备。但它有一个好处,就是本身安全性就不是特别的好。当然了,对于普通家庭用户来说还是够用的。你的安全性好坏的问题和iN的标准不是一个等级。

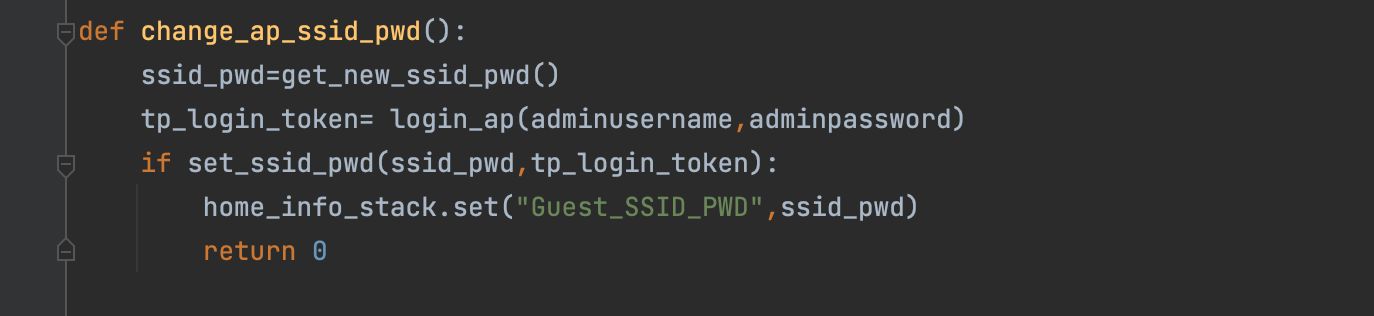

正因为这个AP的安全问题,我们是可以设置这样的程序的:

这是一个定期执行的任务,每天下午三点就会自动的登录到AP的管理端,把客用AP的密码做一次随机的更新。同时把密码设置到iN家里的信息堆栈中。

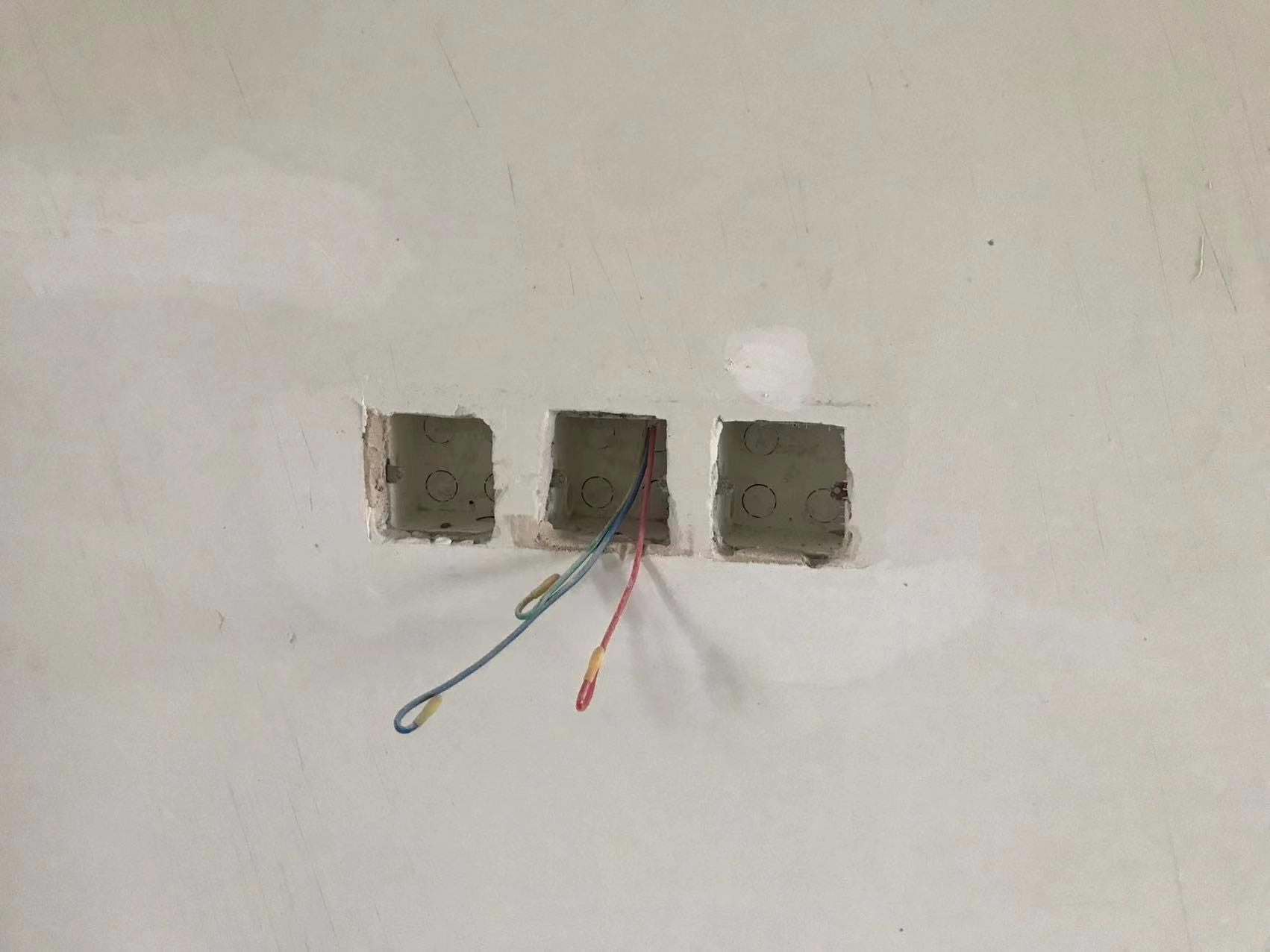

在这个墙面上有三个插座盒的位置,其实就是用来安装一个信息面板的,信息堆栈中的一些数据会在这里显示。

大体的这个面板的设计昨天刚刚开始,基本上就是一个8寸LED屏幕外带两个苹果手机的MagSafe充电座。

等组装完毕客人用的WiFi密码和非授权进入网络的MAC地址设备也都会显示在这个屏幕上。

等这个设备完成,其实才是真正的不怕别人蹭网,并且可以方便地审计家中网络接入情况。好像继青空灯后,iN又给自己挖了个大坑。

……