深信服防火墙设置上网及端口映射(深信服防火墙设置端口映射)

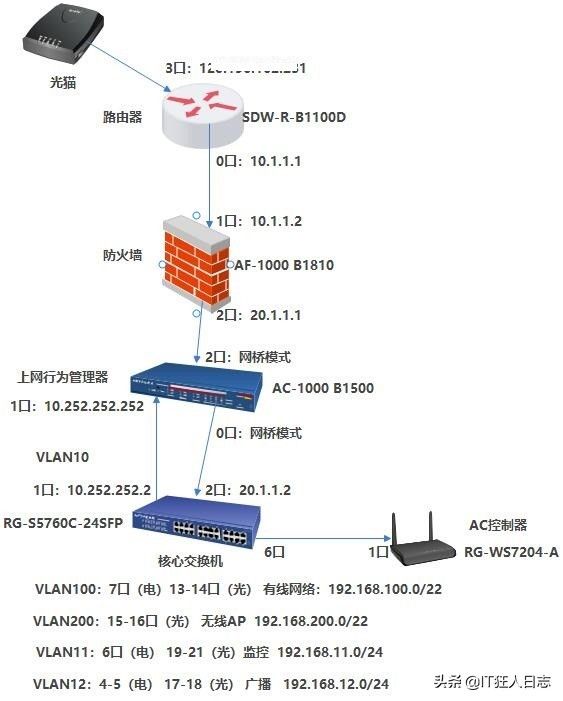

上一篇文章,写的是深信服务路由器的配置,这篇文章来写一下深信服防火墙的配置,两篇文章有一定的联系,拓扑图也是同一张,防火墙采用路由模式,特此说明。

1、运营网接入端口配置

通过管理口(ETH0)的默认IP:10.251.251.251/24登录设备,在计算机上配置一个相同网段的任意IP地址,然后通过https登录防火墙;

Eth1配置为WAN口,并且输入IP地址和下一跳地址,即上层路由器的Lan接口IP;所属区域为:L3_untrust_A;相对华为防火墙来说,深信服多了L2区域、B区域,比较复杂。

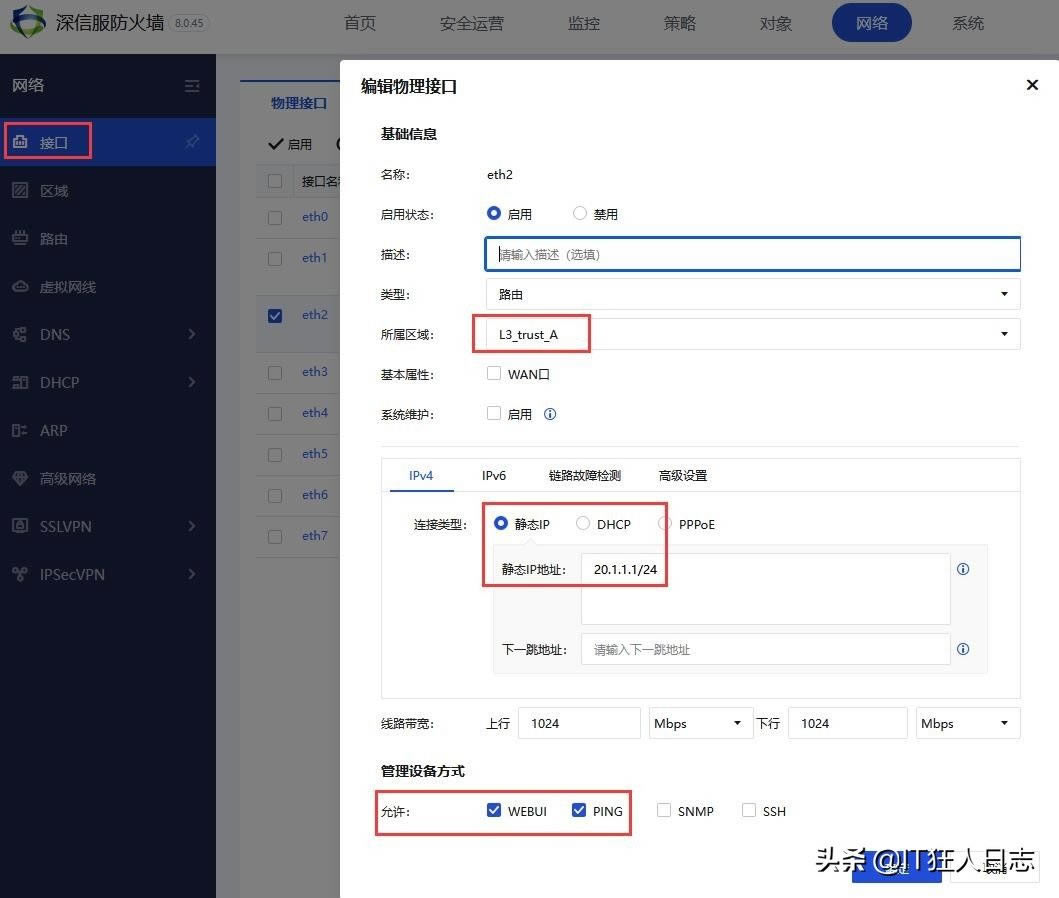

2、配置局域网接入端口

相对应的,局域网接口肯定是L3_trust_A区域了,同样配置静态的IP,并且允许WEB管理、允许ping。

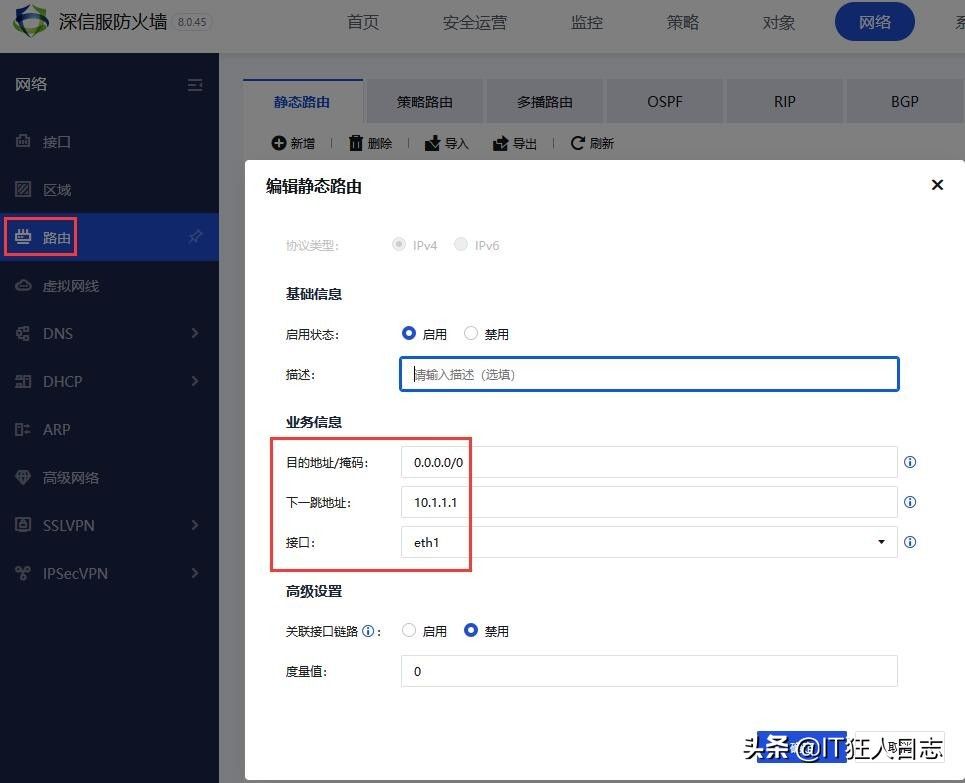

3、配置默认路由

哪怕是在第一步的配置中指明了网关,也并不能生成默认路由,仍然需要手动配置,不然无法上网;

目的地址是指互联网,IP/掩码当然是0.0.0.0/0,下一跳地址是上一级路由器的Lan接口IP,物理接口就是接路由器的端口。

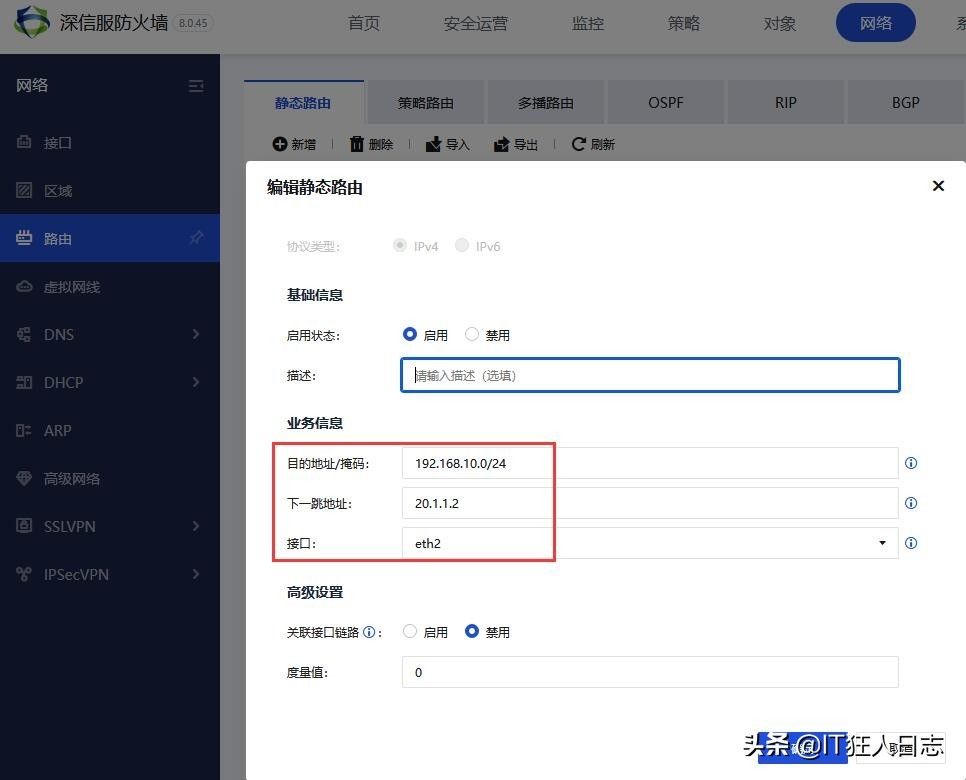

4、配置静态路由

这是通往局域网的回程路由,由于客户内部规划问题,得写很多条回程路由,无法改变掩码长度来缩写为一条路由。

简单来说,无规律的VLAN,只能是一个VLAN写一条回程路由;如果是192.168.8.0/24--192.168.11.0/24这几个VLAN,那么回程路由可以只写一条,192.168.8.0/22;

如果VLAN很多,但是比较跳跃,只要都是192.168开头,非要写成一条的话,那就192.168.0.0/16。

如果VLAN规划不好,那就一条条写吧,删除改变或者删除的时候,也方便。

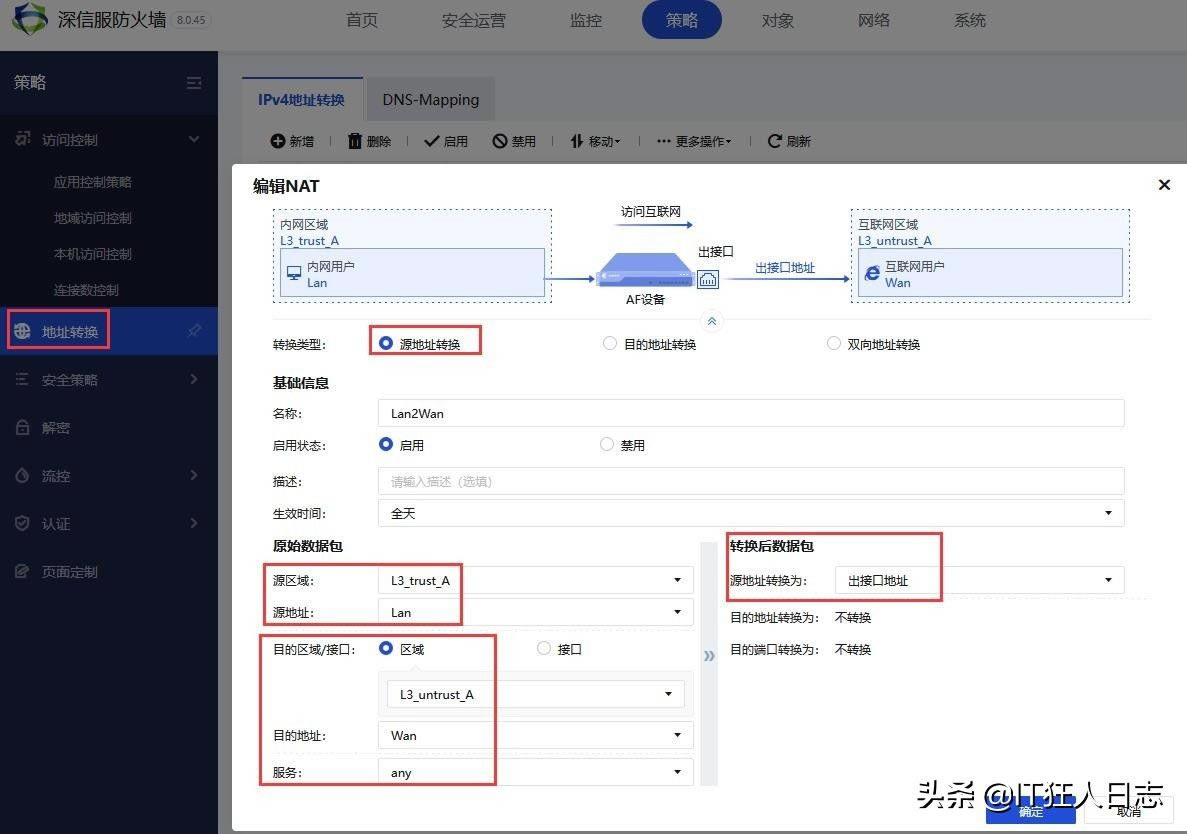

5、配置地址转换,也就是说上网的源NAT

转换类型:源地址转换;源区域:当然是局域网的L3_trust_A;目的区域:自然就是L3_untrust_A了,目的地址就是0.0.0.0/0;服务:any;源地址转换为:出接口地址。

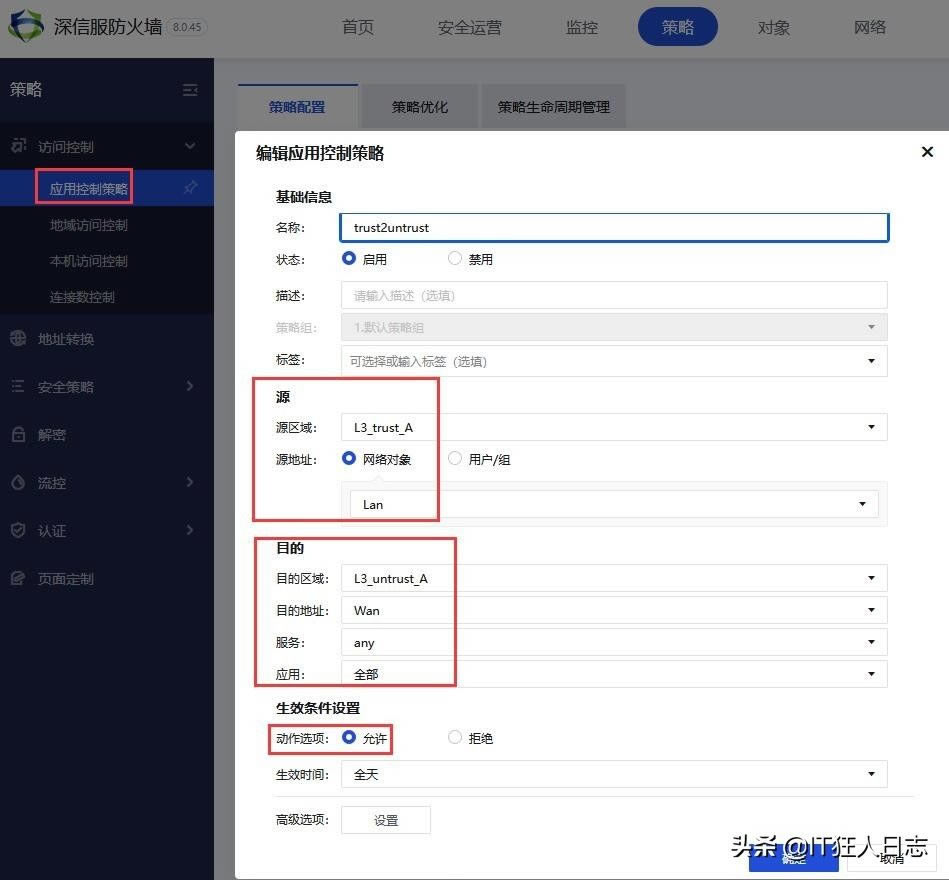

6、配置安全策略

如果是路由器的话,配置完NAT,就能上网了,但是防火墙毕竟更注重安全问题,所以还需要配置相应的安全策略,放行刚才的NAT,然后才能上网;

源区域、源地址、目的区域、目的地址、服务,都跟源NAT一样的,此处只是多了一个动作选项,选择“允许”,表示放行上网数据包。

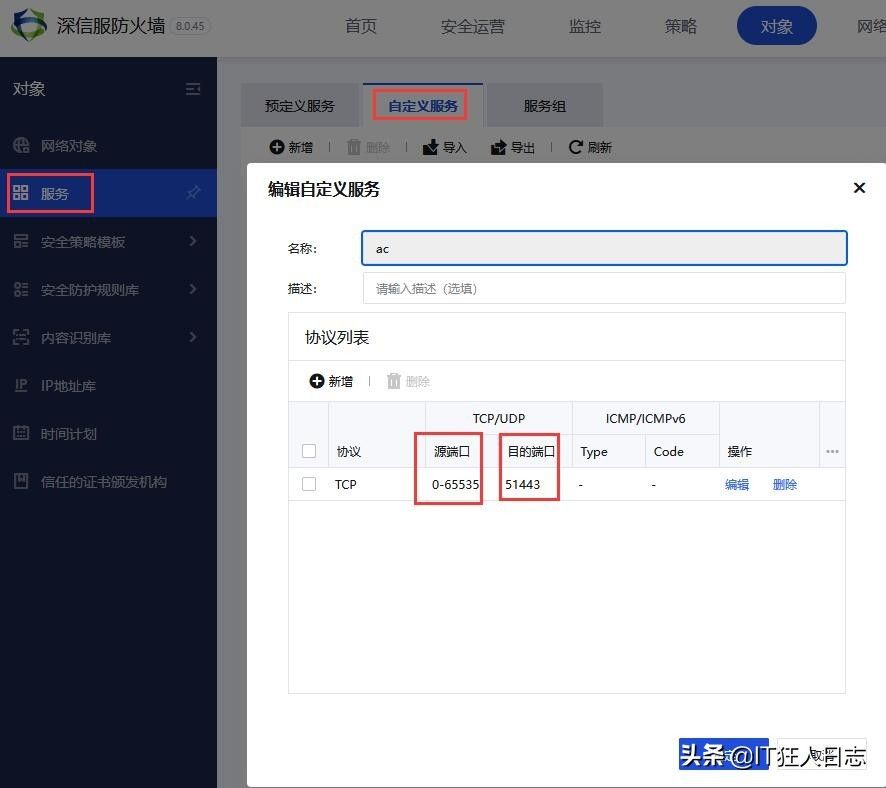

7、配置端口映射

和路由器一样,端口映射也是防火墙最基础的配置之一,标准的服务端口,基本上已经内置了,直接选用即可,如果是非标端口需要映射,那么可以先自定义一个服务,源端口为任意端口,目的端口为非标自定义端口;

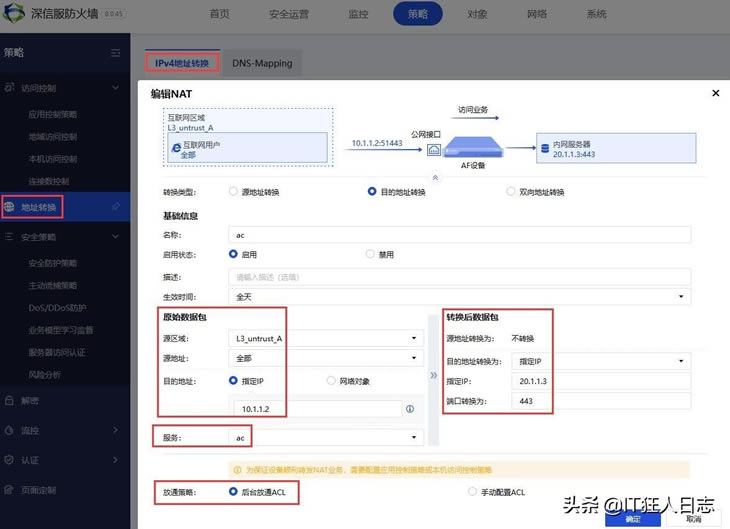

深信服的防火墙里面,并没有单独的“端口映射”模块,而是直接放在地址转换模块里面了,放哪里无所谓,叫什么名称也无所谓,只要功能上满足要求就行了。

原始数据包的源区域是L3_untrust_A;源地址:全部;目的地址:是防火墙接口IP;服务:刚才自定义的服务;

转换后的数据包,目的地址转换为:需要映射端口的内部服务器的IP地址,端口转换为:服务器所提供服务的相应端口号;

注意,放通策略默认勾选“后台放通ACL”,意思是防火墙会自动放行这条NAT,而不必手动创建安全策略;当然了,也可以选择“手动配置ACL”,那就要在“应用控制策略”里面手动配置相应的安全策略了。

深信服防火墙的基础配置大概就是这些了,其他功能,后面有机会再另写文章。

……