网络安全应用之终端IP地址冲突管控

网络安全应用之终端IP地址冲突管控

最近客户那边反应局域网络中经常有IP地址冲突现象,影响正常的业务通讯。

客户提出让所有员工电脑的IP地址都使用自动获取,禁止私自手工配置IP地址。打印机要通过网络共享,所以要使用固定的IP地址。

根据需求,给出的实施方案是将所有员工电脑的IP地址都设置为通过DHCP方式获取,再通过部署IPSG,实现员工只能使用DHCP Server分配的IP地址,才能正常联网,如果私自指定IP地址将无法访问网络。网络拓扑如下图

网关设备作为DHCP示意图

IPSG,IP 源防护(IP Source Guard)是一种基于 IP/MAC 的端口流量过滤技术,它可以防止局域网内的 IP 地址欺骗攻击。

通过在设备接入用户侧的端口上启用IPSG功能, 能够对端口收到的报文进行过滤控制,防止非法报文通过端口,从而限制了非授权的设备非法使用网络资源(比如非法主机仿冒合法用户IP接入网络),提高了网络的安全性。

IPSG应用生产环境:

在网络中经常出现利用仿冒合法用户IP/MAC等信息的报文访问或攻击网络的情况,导致合法用户无法获得稳定、安全的网络服务。配置IP报文检查功能,可以防范上述情况的发生。当使能了IP报文的检查功能后,默认会对IP报文中的IP、MAC、VLAN、接口信息进行绑定表匹配检查,只有与绑定表匹配的IP报文才能被转发,否则被丢弃。

IPSG实施条件:

由于该功能是基于绑定表进行匹配检查的,因此:

1)对于DHCP环境中的用户,需要使能DHCP Snooping自动生成动态绑定表。

2)对于无DHCP环境,静态配置IP的用户,需要手工配置静态绑定。

IPSG实施步骤:

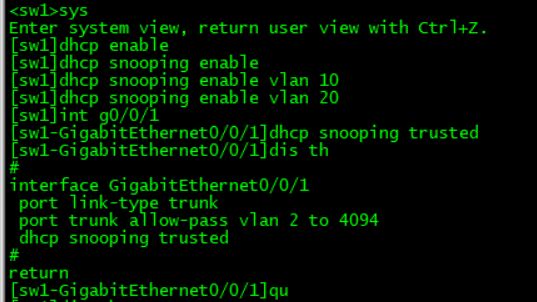

1、在接入交换机上配置DHCP Snooping功能,生成DHCP Snooping动态绑定表。

DHCP Snooping功能实施在“”一文已经详细说明,这里不再阐述。

dhcp snooping相关配置命令参考

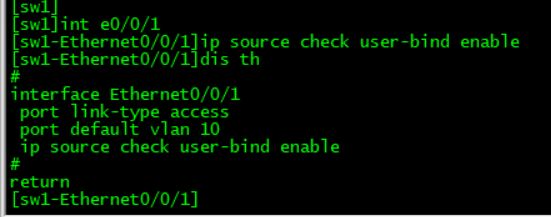

2、接入交换机上连接员工主机的接口上使能IPSG功能。

IPSG配置命令参考

3、打印机配置固定IP地址

根据实施文档为打印机配置规划好的IP地址信息

总结:通过以上IPSG配置后,终端电脑在自动获得IP地址后,交换机就会生成dhcp snooping 用户信息动态绑定表(display dhcp snooping user-bind all)。此时如果员工再手动设置IP地址就无法正常使用网络了,即使手动设置的IP地址就是自动获取的IP地址,也无法使用网络。

本文介绍所实现的功能是仅限制终端电脑不能手动更改IP地址,并不限制终端接入网络的位置,即只要是在网络服务范围内,且能正常自动获取IP地址信息,都是允许使用网络的。

IPSG实施常见问题:

1、汇聚交换机要不要配置ip source check user-bind enable,如图中汇聚交换机的g0/0/8口有终端接入。

这里说明一下实施的思路,我们在对某个工具某个命令作配置时,首先要弄明白,此工具命令的作用是什么,可以实现什么功能,可能会造成什么后果。

ip source check user-bind enable命令是启动IP报文的检查功能,包括IP、MAC、VLAN、接口编号等信息,功能是比对读上来的这些信息和表里的信息是否匹配,目的是过滤非法的终端,后果是造成非法的终端无法使用网络。所以答案出来了,此接口如果接的是需要管控的电脑终端,就需要配置此命令,否则不需要配置此命令。

2、配置完ip source check user-bind enable,交换机卡了,或是访问不了互联网了。

1)上行口配置了ip source check user-bind enable,上行口不能配置IPSG检查功能。

2)在接入交换机的vlan下配置了ip source check user-bind enable,而上行口也包含此vlan,导致接入交换机无法和此vlan的网关设备正常通讯。解决方法是拿掉此命令配置,改在接口配置ip source check user-bind enable或在全局使用user-bind static mac-address绑定上行网关设备对应三层接口的mac地址,而且是只绑定mac地址,不要绑定IP地址。如果上行是中继链路,建议都在接口上配置ip source check user-bind enable。

3、display dhcp snooping user-bind all发现已经创建并生成了绑定表,但IPSG功能没有生效。

1)检查IPSG功能是否在指定接口或者指定VLAN上使能。只有在指定接口或在指定VLAN上使能IPSG后功能才生效。当上行是路由链路,首选在vlan下配置ip source check user-bind enable,当上行是中继链路,首选在接口上配置ip source check user-bind enable。

2)要在真机上实施。

……